في حين أن نافذة دمج Linux 6.15 انتهت قبل أسبوع واحد فقط ، وهناك شهر ونصف حتى ستظهر لأول مرة على أنها مستقرة ، فقد تم بالفعل وضع ميزة بارزة في فرع “التالي” لدورة Linux 6.16 المتابعة. بالنسبة لأولئك الذين يستخدمون معالجات Intel Xeon الحديثة مع المحاكاة الافتراضية ، يبدو أن دعم مجال الثقة (TDX) لمحاكاة KVM الافتراضية سيكون في النهاية.

كما هو الحال مع بعض عناصر دعم AMD SEV قضاء وقت طويل في طريقهم إلى نواة الخط الرئيسي ، فقد كانت عملية مرسومة أيضًا الحصول على جميع جوانب تمديدات المجال الثقة إلى شجرة الخط الرئيسي. يبدو الأمر مهمًا أنه جاهز الآن لدمج الدورة التالية: Intel TDX لـ KVM.

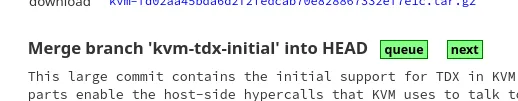

هذا الأسبوع ، قام باولو بونزيني من Red Hat بتصوير Intel TDX للحصول على دعم KVM في فرع “Next” الخاص بـ KVM Kernel. مع هذا الدمج، يتم الآن وضع دعم Intel TDX لتقديمه عندما يتم فتح نافذة دمج Linux 6.16 في أواخر مايو أو أوائل يونيو. يشرح Bonzini في رسالة الدمج هذه:

“يحتوي هذا الالتزام الكبير على الدعم الأولي لـ TDX في KVM. تمكن جميع أجزاء X86 من جانب المضيف المفرط الذي يستخدمه KVM للتحدث إلى وحدة TDX ، وهو مكون برنامج يعمل في وضع وحدة المعالجة المركزية الخاصة يسمى Seam (وضع التحكيم الآمن).

تنقسم السلسلة بدورها إلى سلاسل فرعية متعددة ، ولكل منها ملتكمة دمج منفصلة:

– التهيئة: الإعداد الأساسي لاستخدام وحدة TDX من KVM ، بالإضافة إلى IOCTLs لإنشاء TDX VMS و VCPUs.

– MMU: في TDX ، يتم تعيين نصفي خاص ومشترك من مساحة العنوان بواسطة جذور EPT مختلفة ، ويتم إدارة النصف الخاص بواسطة وحدة TDX. باستخدام الدعم الذي تمت إضافته إلى رمز MMU العام في 6.14 ، أضف دعمًا لجداول الصفحات الآمنة من TDX إلى جانب intel من KVM. يهتم رمز KVM العام بالحفاظ على مرآة لجداول الصفحات الآمنة بحيث يمكن الاستعلام عنها بكفاءة ، وضمان تطبيق التغييرات على كل من المرآة و EPT الآمنة.

– VCPU ENTER/EXIT: قم بتنفيذ عمليات الاسترجاعات التي تتعامل مع إدخال TDX VCPU (عبر seamcall tdh.vp.enter) وتوفير/استعادة حالة المضيف المقابلة.

– هذه تتوافق مع kvm_exit_* المعتادة “VMexits الثقيلة” ولكن يتم تشغيلها من خلال آلية مختلفة ، على غرار VMgexit لـ SEV-ES و SEV-SNP.

– معالجة المقاطعة: دعم حقن المقاطعة الافتراضية وكذلك معالجة VM-exits التي تسببها الأحداث المتجهة. حصريًا لـ TDX هي SMIs التي تفوق الآلة ، والتي يعرفها kernel بالفعل كيفية التعامل مع معالج فحص جهاز kernel (ارتكاب 7911F145DE5F ، “X86/MCE: تنفيذ الاسترداد للأخطاء في وضع TDX/SEAM غير الجذر”))

– نهايات فضفاضة: معالجة المخارج المتبقية من وحدة TDX ، بما في ذلك انتهاك EPT/Misconfig والعديد من أوراق TDVMCALL التي يتم التعامل معها في النواة (CPUID ، HLT ، RDMSR/WRMSR ، GETTDVMCALLINFO) ؛ بالإضافة إلى إرجاع خطأ أو تجاهل العمليات التي لا تدعمها ضيوف TDX “

يتم استخدام Intel TDX لإنشاء بيئات تنفيذ موثوقة (TEES) لعزل الأجهزة من VMs من البيئة المضيفة. هناك أيضًا دعم شاهد عن بُعد مع TDX.

تم تقديم Intel TDX مع SKUs المختارة ل Rapphire Rapids لمقدمي الخدمات السحابية ووصلت إلى توفر أوسع مع Xeon Emerald Rapids.

اترك تعليقاً